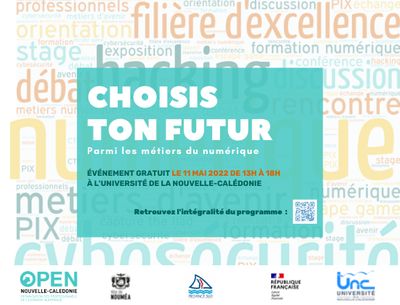

Le 11 mai dernier, nous avons organisé à l’UNC, un événement dédié au numérique en partenariat avec la Ville de Nouméa, la province Sud, l’État, l’Université de la Nouvelle-Calédonie, et Optimium.

Cet événement était en deux parties : un challenge en cybersécurité, appelé CTF pour Catpure The Flag et une conférence autour des métiers du numérique.

Retour sur la conférence

Nous avons donné RDV aux jeunes lycéens et étudiants dans l’amphi 250 pour leur présenter les différents métiers du numérique et leurs débouchés.

La conférence a débuté avec un rapide retour sur la certification PIX par Gilles Taladoire (Maitre de Conférences à l’Université de la Nouvelle-Calédonie).

A suivi, une courte introduction de la filière numérique calédonienne avec Eric Olivier, coordinateur de l’Observatoire Numérique. Il a mis en avant les derniers chiffres de la filière.

Puis, Laurent Maillot – vice-président d’Open – et Gille Taladoire, ont présenté les nombreux parcours que l’on trouve en Nouvelle-Calédonie. D’anciens élèves ayant suivi ces mêmes parcours et étant aujourd’hui en poste dans le numérique, ont illustré ces propos et partagé leurs expériences.

La parole a été donné ensuite à Nadège Champsavoir et Joane Païdi de la province Sud pour une restitution de la conférence intitulée : « Le numérique, secteur d’emplois et d’opportunités : quels enjeux pour les femmes ? » qui a eu lieu il y a quelques semaines.

Enfin, nous avons clôturé cette après-midi dans l’amphi 250 par un débat ouvert. Nous avons laissé la place aux professionnels du numérique et responsables de formation pour qu’ils puissent répondre aux nombreuses questions du public présent.

Une journée avec un programme dense qui a réussi à séduire notre cible principale : les jeunes pour ainsi, espérer faire naitre des vocations dans les métiers du numérique. L’objectif de cet après-midi était de prouver à ces jeunes que le numérique est une filière d’avenir et qu’elle recrute !

Zoom sur le challenge Cybersécurité – CTF

En parallèle des conférences et débat dans l’amphi 250, la bibliothèque universitaire a servi de terrain de jeu pour plus de 50 personnes passionnées de cybersécurité.

En effet, nous avons organisé avec Xavier Bahuon (Action Cyber), Laurent Rivaton (AdDo) et Yorick Deroche (Optimium) le premier challenge en cybersécurité appelé CTF pour Capture The Flag, en Nouvelle-Calédonie.

Un franc succès pour cette première édition qui a rassemblé 52 personnes reparties en 17 équipes. Au bout de 4h d’hacking éthique, l’équipe « Cafetière » de la CAFAT a remporté le game en capturant le plus de drapeaux.

Pour découvrir en détail le CTF, consultez l’article dédié.

Un grand merci aux partenaires

Nous en profitons pour remercier encore une fois nos partenaires sans qui nous n’aurions pas pu faire cet événement : Laurent Rivaton d’AdDo, Xavier Bahuon d’Action Cyber, Yorick Deroche et toute l’équipe d’Optimium, la Ville de Nouméa, la province Sud, l’État, et l’Université de la Nouvelle-Calédonie.

Découvrez la revue de presse liée à l’événement

NC1ere

Neotech

LNC