Le 14 septembre dernier, la mairie de Nouméa a vibré au rythme du numérique lors d’un événement dédié à la cybersécurité. Cette journée, qui a rassemblé plus de 250 visiteurs et comptabilisé 115 joueurs en présentiel, s’est révélée être une occasion exceptionnelle pour les passionnés du monde digital ainsi que pour les curieux souhaitant en apprendre davantage sur les enjeux de la sécurité en ligne.

LE HACKAGOU – LE CTF CALÉDONIEN

L’un des points forts de cette journée fut le Capture The Flag (CTF), un jeu de défi en cybersécurité qui a suscité un engouement particulier auprès des participants. Les joueurs, novices et experts confondus, ont été mis au défi de résoudre une série de problèmes informatiques plus ou moins complexes, mettant ainsi à l’épreuve leurs compétences en matière de sécurité numérique. Les challenges étaient adaptés à tous les niveaux, aussi bien aux débutants qu’aux initiés. Un des objectifs de la journée était de susciter des vocations auprès des jeunes et moins jeunes !

Zoom sur les résultats

2 classements pour cette 2eme édition, une réservée aux étudiants, et une autre pour le reste des joueurs.

Après 3h de jeu, le classement est tombé, voici les 2 podiums de cette édition 2023.

Classements étudiants :

- Lycée Dick Ukeiwë

- Université de la Nouvelle-Calédonie

- Lycée Dick Ukeiwë

Classements professionnels :

- Dinum

- CAFAT

- BBS – Barrau Business Systems

Toutes les équipes gagnantes ont remporté des formations en cybersécurité EC-Council.

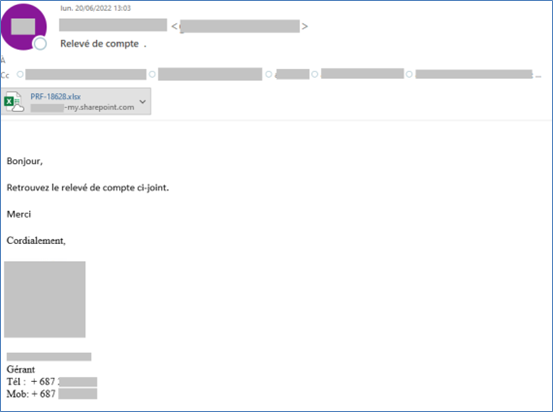

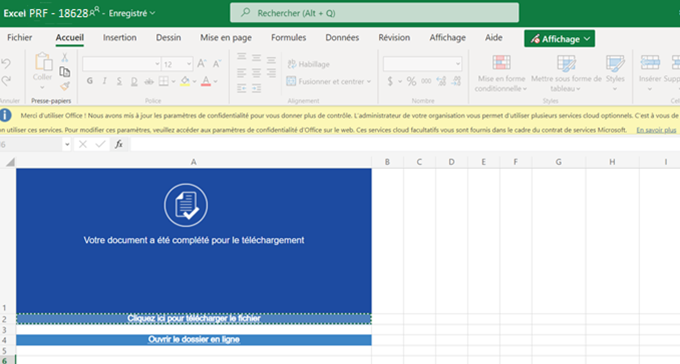

Des stands et des conférences

En parallèle du CTF, les stands et les conférences ont suscité l’intérêt des visiteurs curieux. Les exposants ont présenté des technologies innovantes, comme l’impression 3D, la gravure laser, l’art numérique interactif, l’IA et le public pouvait même se faire un smoothie à la force de leurs jambes grâce au vélomixeur ! Les formations de la filière numérique étaient également présentées. Les conférences, quant à elles, ont permis d’aborder des sujets divers tels que la place de la femme dans le numérique, le hacking éthique ou le recrutement.

Un bilan positif

L’engouement pour cette journée a clairement souligné l’importance croissante de la cybersécurité en Nouvelle-Calédonie, de plus en plus connectée. Le Hackagou a su captiver un large public, mettant en lumière l’intérêt grandissants pour les enjeux liés au numérique et à la cybersécurité.

Nous tenons encore une fois à remercier l’ensemble des partenaires qui nous ont soutenus dans ce projet :

AdDo BBS CAFAT Calédonia la télé qui nous rapproche CODIGIS CSB Calédonienne de Solutions Business EC-Council EEC ENGIE EPI FAIDYL Gouvernement de la Nouvelle-Calédonie Ikigai – Pacific Lagoon Business LE CUBE NUMERIQUE POUR TOUS OPSSI OPT Nouvelle-Calédonie Province Sud Université de la Nouvelle-Calédonie Ville de Nouméa ( Nouméa City) VisualCom.nc

Merci également aux exposants et conférenciers :

Université de la Nouvelle-Calédonie, CCI Nouvelle-Calédonie, Ikigai – Pacific Ministère des Armées, Police nationale, Province Sud, La Fresque du Numérique, Mégane Savary de Atoflow, Anne-Christine Bailly de OPEN, Thomas Monnin de la Police nationale.

Sans oublier l’équipe de choc qui a monté ce beau projet :

Laurent Rivaton de AdDo, initiateur du projet et pilote de l’événement, Yoan Agostini de la CAFAT, créateur des challenges du CTF, David Goncalves de OPSSI, en charge de la gestion technique et l’installation, et Lydia FAMBART GRACIA de FAIDYL pour la gestion des animations, Jean Marc Brecard de CODIGIS, pour l’animation le jour J et aux permanentes Manon Ramos Guerrero, Anne-Christine Bailly et GLORIA LOQUET qui ont piloté, au nom d’OPEN, d’une main de maitre l’organisation du HACKAGOU.

Une attention particulière également au Lycée Dick Ukeiwé, et plus particulièrement les BTS SISR et BTS SIO2 qui sont venus nous aider en nombre pour la mise en place de l’événement.

Nous travaillons d’ores et déjà sur l’édition 2024…